Configurer 2FA TOTP & Google Authenticator

Ce guide pratique / howto vous montre comment configurer un mot de passe à usage unique et une authentification à 2 facteurs avec DynFi Firewall et Google Authenticator. La plupart des services DynFi Firewall peuvent être utilisés avec cette solution 2FA.

Note

Pour utiliser la même fonction avec n’importe quel jeton de mot de passe à usage unique basé sur le temps, il suffit de saisir la graine dans le champ de l’étape 3 au lieu de créer une nouvelle graine. La graine doit être au format base32.

Étape 1 - Ajout d’un nouveau serveur d’authentification

Pour ajouter un serveur TOTP, allez dans et appuyez sur + / Ajouter situé dans le coin supérieur droit. Remplissez ensuite le formulaire comme suit :

Nom descriptif |

Serveur TOTP |

Choisissez un nom de serveur. |

Type |

Local+Timebased One Time Password |

Sélectionnez le type de serveur TOTP. |

Longueur du jeton |

6 |

6 pour Google Authenticator. |

Fenêtre temporelle |

Laissez vide pour Google Authenticator. |

|

Délai de grâce |

Laissez le champ vide pour Google Authenticator. |

Étape 2 - Installez Google Authenticator

Allez sur l’App Store de votre plateforme et recherchez Google Authenticator. Installez l’application en suivant la procédure normale pour votre appareil.

Nous recommandons l’utilisation de FreeOTP qui offre des possibilités similaires et est Open Source.

Étape 3 - Ajouter ou modifier un utilisateur

Pour cet exemple, nous allons créer un nouvel utilisateur, allez dans Système > Accès > Utilisateurs et cliquez sur le signe + dans le coin inférieur droit.

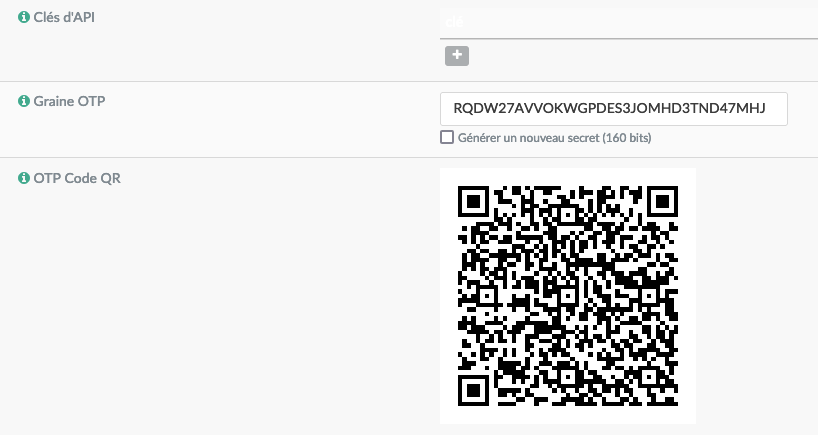

Entrez un Nom d’utilisateur et un Mot de passe puis remplissez les autres champs comme vous le feriez pour la création de n’importe quel autre utilisateur. Sélectionnez ensuite Générer un nouveau secret (160bit) sous GraineOTP.

Lorsque vous avez terminé, appuyez sur Sauvegarde.

Étape 4 - Activation de l’Authenticator pour cette graine OTP

Pour activer votre nouvelle graine OTP sur Google Authenticator, dans le champ OTP Code-QR cliquez sur Cliquer pour montrer.

Un code QR s’affiche alors :

Attention

Soyez très prudent avec la graine ou le code QR car c’est la seule chose dont vous avez besoin pour pour calculer le jeton. CONSERVEZ VOTRE SEED/QR-CODE EN SÉCURITÉ !

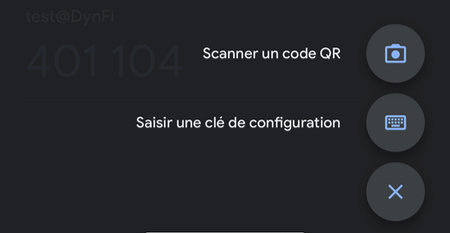

Ouvrez maintenant votre application Google Authenticator ou FreeOTP et sélectionnez l’option permettant de créer une nouvelle authentification, puis scannez le code QR ou saisissez directement la graine OTP.

Lorsque votre code QR est scanné, une nouvelle fenêtre s’ouvre dans laquelle vous pouvez voir les détails du résultat. Cette vue peut être utilisée pour vérifier si la clé générée et les paramètres OTP de la numérisation sont corrects.

Confirmez que tout est correct en cliquant sur “Ajouter”.

Après cette étape, vous serez de retour sur l’écran d’accueil de l’application et obtiendrez un jeton valable 30 secondes.

Veuillez noter qu’il existe de nombreuses applications permettant de générer ce type de jeton. Quelques liens utiles :

Name |

Plateforme |

URL |

|---|---|---|

FreeOTP (recommended) |

Android, iOS |

|

Google Authenticator |

Android, iOS |

|

ID.me Authenticator |

Android, iOS |

https://apps.apple.com/us/app/id-me-authenticator/id1446335066 |

Étape 5 - Tester le jeton

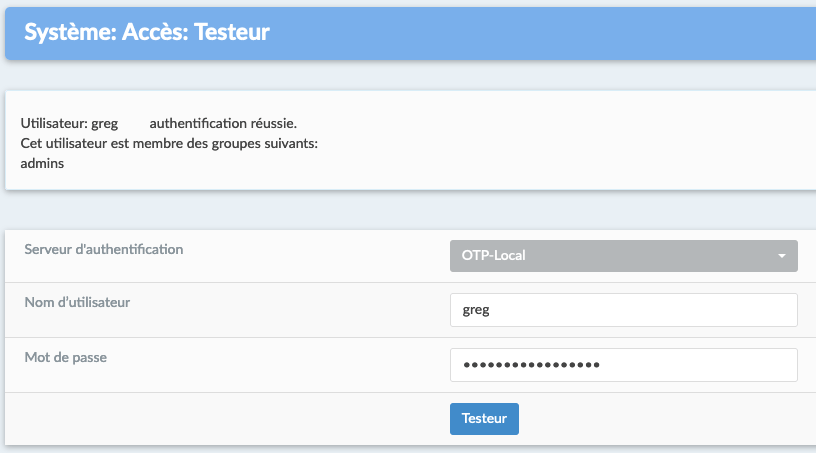

Pour tester l’authentification de l’utilisateur, DynFi Firewall propose un testeur simple.

Allez dans Système > Accès > Testeur

Sélectionnez le serveur d’authentification que vous avez configuré et entrez le nom d’utilisateur. Ensuite, saisissez le token + password, n’oubliez pas l’ordre

Attention

Le champ Mot de passe doit être utilisé pour saisir le token et votre mot de passe dans le même champ - par exemple si : Mot de passe : MOT_DE_PASSE OTP : 123456 Alors vous devrez saisir dans le champ mot de passe : 123456MOT_DE_PASSE Le serveur d’authentification OTP peut également être configuré de manière à ce que le mot de passe soit saisi dans l’ordre inverse, par exemple MOT_DE_PASSE123456.

Appuyez sur le bouton de test et si tout se passe bien, vous devriez voir successfully authenticated (authentifié avec succès).

Étape 6 - Activer le serveur d’authentification

Par défaut, le système valide les informations d’identification de l’utilisateur par rapport à la “base de données locale”.

Dans Système > Paramètres > Administration, section Authentification sélectionnez votre nouveau serveur d’authentification afin de vous assurer qu’aucun utilisateur local ne puisse accéder à la base de données sans 2FA.

Note

Pour éviter de mauvaises surprises, assurez-vous d’avoir testé votre jeton avant son déploiement !

Étape 7 - Utilisation du jeton

Pour utiliser le token dans n’importe quelle autre application/service que vous avez configuré, ouvrez simplement Google Authenticator et ajoutez le token/clé créé avant votre mot de passe habituel.

Attention

N’oubliez pas que vous devez entrer le jeton avant ou après votre mot de passe (selon votre configuration) ! Et le champ mot de passe doit être utilisé pour entrer à la fois le jeton et le mot de passe, comme par exemple : 123456Mot_de_passe Le code change toutes les 30 secondes, si vous mettez trop de temps à saisir votre code, re-saisissez le nouveau code qui s’affiche sur votre téléphone.