Informations préliminaires

Plan réseau de la démonstration

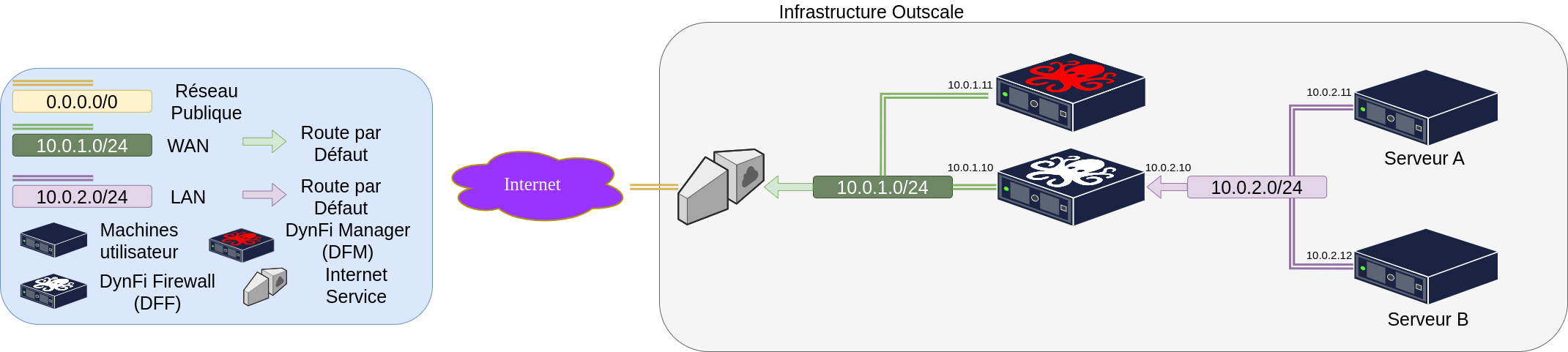

Pour cet exemple, nous allons déployer deux serveurs dans un sous-réseau protégé par DynFi Firewall. Notre Pare-Feu fera l’interface entre le sous-réseau protégé (LAN) et Internet (à travers un sous-réseau exposé, appelé WAN ou DMZ). Nous mettrons en place un service de Routage permettant aux serveurs de se connecter à Internet ainsi qu’un service de Reverse Proxy permettant aux serveurs d’être accessibles depuis Internet tout en contrôlant l’accès via le pare-feu. Enfin, nous installerons notre Manager en lien avec notre Pare-Feu. Pour l’exemple, nous provisionnerons des serveurs Flask qui auront deux fonctions : donner leur nom et demander leur IP publique sur Internet. Voici le schéma de notre plan de réseau :

Déroulement de la démonstration

Cette démonstration se divise en trois parties :

La création de l’infrastructure via cockpit Cockpit

La création de l’infrastructure via l’API API

Les réglages de DynFi Firewall Configuration Dynfi

Les deux premières parties produisent le même résultat, libre à vous donc de suivre l’une ou l’autre selon vos préférences avant de passer à la dernière partie.

Marketplace

À venir…

Clé de chiffrement

Pour suivre ce POC, assurez-vous d’avoir une paire de clés ssh, vous pouvez en générer une de cette manière :

ssh-keygen -t ed25519 -a 100 -f ~/.ssh/poc